Un groupe russe de ransomware dont les dirigeants ont été inculpés par le ministère de la Justice en décembre riposte contre le gouvernement américain, bon nombre des plus grandes sociétés américaines et une grande agence de presse, identifiant les employés travaillant à domicile pendant la pandémie et tentant de pénétrer à l’intérieur de leurs réseaux avec des logiciels malveillants destinés pour paralyser leurs opérations.

De nouvelles attaques sophistiquées par le groupe de piratage – qui, selon le Département du Trésor, a parfois fonctionné pour les services de renseignement russes – ont été identifiées ces derniers jours par Symantec Corporation, une division de Broadcom, l’une des nombreuses entreprises qui surveillent les réseaux d’entreprises et gouvernementaux.

Dans un avertissement urgent émis jeudi soir , la société a signalé que des pirates russes avaient exploité le changement soudain des habitudes de travail américaines pour injecter du code dans les réseaux d’entreprise avec une vitesse et une ampleur jamais vues auparavant.

Les ransomwares permettent aux pirates de demander aux entreprises de payer des millions pour que l’accès à leurs propres données soit restauré.

Bien que les ransomwares préoccupent depuis longtemps les responsables américains, après des attaques dévastatrices contre les villes d’Atlanta et de Baltimore et des villes du Texas et de la Floride, il a pris de nouvelles dimensions au cours d’une année électorale. Le Département de la sécurité intérieure s’est efforcé de durcir les systèmes d’inscription des électeurs gérés par les villes et les États, craignant qu’ils ne soient également gelés et que les listes électorales soient inaccessibles, dans le but de plonger les élections du 3 novembre dans le chaos.

«Les entreprises de sécurité ont été accusées de pleurer le loup, mais ce que nous avons vu au cours des dernières semaines est remarquable», a déclaré Eric Chien, directeur technique de Symantec, qui était connu comme l’un des ingénieurs qui a identifié pour la première fois le code Stuxnet aux États-Unis. et Israël avait l’habitude de paralyser les centrifugeuses nucléaires iraniennes il y a une décennie. «Pour le moment, il s’agit de gagner de l’argent, mais l’infrastructure qu’ils déploient pourrait être utilisée pour effacer un grand nombre de données – et pas seulement pour les entreprises.»

Un avertissement du FBI divulgué le 1er mai indiquait que des attaques de ransomwares contre des sociétés américaines menaçaient de supprimer l’infrastructure électorale. «Le FBI estime que les infections de ransomwares transmises via les MSP», l’acronyme de fournisseurs de services Internet, «aux réseaux des gouvernements des États et des États américains menaceront probablement la disponibilité des données sur les serveurs électoraux interconnectés, même si ce n’est pas l’intention des acteurs». Ça disait.

Une attaque cyberattaque à la fin de l’année dernière contre une société de services Internet en Louisiane a permis à des pirates de viser le secrétaire d’État de Louisiane et neuf greffiers la semaine précédant les élections. Et dans le comté de Tillamook, Oregon, en janvier, des attaquants de ransomware ont empêché le personnel d’inscription des électeurs d’accéder aux données d’inscription des électeurs pendant qu’ils préparaient les données des primaires de mai.

Symantec a refusé de nommer les sociétés qui étaient les cibles des pirates informatiques russes, invoquant la confidentialité habituelle de sa clientèle. Mais il a déclaré qu’il en avait déjà identifié 31, dont de grandes marques américaines et des sociétés du Fortune 500. Il n’est pas clair si l’une de ces sociétés a reçu des demandes de rançongiciels, ce qui ne viendrait que si le code malveillant était activé par ses auteurs. M. Chien a déclaré que l’avertissement avait été émis parce que «ces pirates ont une décennie d’expérience et ils ne perdent pas de temps avec de petites tenues à deux bits. Ils s’en prennent aux plus grandes entreprises américaines, et seulement aux entreprises américaines. »

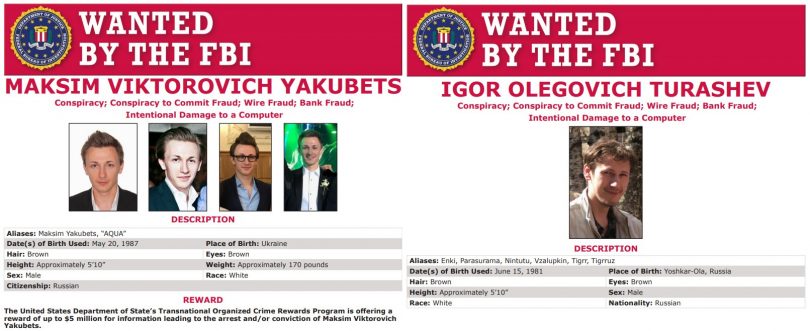

Les pirates s’appellent eux-mêmes «Evil Corp», une pièce de théâtre du «Mr. Série télévisée Robot. En décembre, le ministère de la Justice a déclaré qu’ils avaient «été impliqués dans la cybercriminalité à une échelle presque inimaginable», déployant des logiciels malveillants pour voler des dizaines de millions de dollars dans les systèmes bancaires en ligne. Le Département du Trésor a imposé des sanctions à leur encontre et le Département d’État a proposé 5 millions de dollars pour des informations menant à l’arrestation ou à la condamnation du chef du groupe.

L’acte d’accusation est l’un des nombreux arrêtés ces dernières années contre des groupes russes, notamment des agents du renseignement et l’ Agence de recherche Internet , accusés d’ ingérence lors des élections de 2016 . Ces actes d’accusation étaient destinés à dissuader. Mais Moscou a protégé les pirates informatiques d’Evil Corp. de l’extradition, et il est peu probable qu’ils soient jugés aux États-Unis. Dans l’annonce des sanctions du Département du Trésor, les États-Unis ont affirmé que certains des dirigeants du groupe avaient travaillé pour le FSB, le successeur du KGB soviétique.

L’acte d’accusation de décembre et les sanctions ont tous deux nommé Maksim V. Yakubets, déclaré par le ministère du Trésor «travailler pour le FSB russe» il y a trois ans, et «chargé de travailler sur des projets pour l’État russe, y compris l’acquisition de documents confidentiels par le biais de cyber -activé signifie et mène des opérations cyber-activées en son nom. »

Symantec a déclaré avoir informé les autorités fédérales des résultats, qui sont repris par au moins une autre entreprise surveillant les réseaux d’entreprise. L’Agence de cybersécurité et de sécurité des infrastructures du Département de la sécurité intérieure n’a pas immédiatement répondu aux questions sur la question de savoir si elle avait vu la même activité ou envisageait d’émettre un avertissement parallèle.

Mais la méthodologie de l’attaque suggère qu’elle était destinée à l’ère du travail à domicile.

Le logiciel malveillant, a déclaré M. Chien, a été déployé sur des sites Web communs et même sur un site d’actualités. Mais il n’a pas infecté tous les ordinateurs utilisés pour faire du shopping ou lire les événements de la journée. Au lieu de cela, le code cherchait un signe que l’ordinateur faisait partie d’un grand réseau d’entreprise ou gouvernemental. Par exemple, de nombreuses entreprises demandent à leurs employés d’utiliser un «réseau privé virtuel» ou VPN, un canal protégé qui permet aux travailleurs assis dans leurs sous-sols ou leurs greniers de pénétrer dans leurs systèmes informatiques d’entreprise comme s’ils étaient au bureau.

“Ces attaques n’essaient pas d’entrer dans le VPN”, a déclaré M. Chien. “Ils l’utilisent simplement pour identifier qui travaille pour l’utilisateur.” Ensuite, les systèmes attendent que le travailleur accède à un site Web public ou commercial et utilise ce moment pour infecter son ordinateur. Une fois que la machine est reconnectée au réseau d’entreprise, le code est déployé, dans l’espoir d’accéder aux systèmes d’entreprise.

L’acte d’accusation visait à mettre Evil Corp. en faillite. Ça a échoué. Dans le mois qui a suivi l’acte d’accusation, les pirates informatiques d’Evil Corp. ont abandonné la carte, mais ils ont repris en mai, selon les chercheurs en sécurité de Symantec et Fox-IT, une autre société de sécurité qui est une division du groupe NCC. Au cours du mois dernier, ils ont réussi à s’introduire dans les organisations à l’aide d’outils de rançongiciels personnalisés.

Les pirates informatiques d’Evil Corp. ont réussi à désactiver le logiciel antivirus sur les systèmes des victimes et à supprimer les systèmes de sauvegarde, dans ce que les chercheurs de Fox-IT ont déclaré être une tentative claire de contrecarrer la capacité des victimes à récupérer leurs données, et dans certains cas empêcher « la capacité de récupérer du tout. “

Alors que Symantec n’a pas dit combien d’argent Evil Corp. générait de ses récentes attaques, les chercheurs de Fox-IT ont déclaré qu’ils avaient déjà vu les pirates russes exiger plus de 10 millions de dollars pour déverrouiller des données sur le réseau d’une seule victime.

«Nous les avons vus augmenter leurs demandes de rançon au cours des dernières années, en millions de dollars alors qu’ils atteignaient des cibles plus importantes», a déclaré Maarten van Dantzig, analyste des menaces chez Fox-IT. «Ils sont le groupe le plus professionnel que nous voyons déployer des attaques à cette échelle aujourd’hui.»